仅已知:QQ号为 7*******0

⽬的:挖掘⽬标的隐私四⼤件,『⼿机号』、『身份证号』、『银⾏卡号』、『常⽤密码』

简单Google QQ号发现⽬标贴吧号

通过贴吧信息发现⽬标姓名,

⾼中某中学某班,⼤学某电,爱好:⾜球、编程、三体...

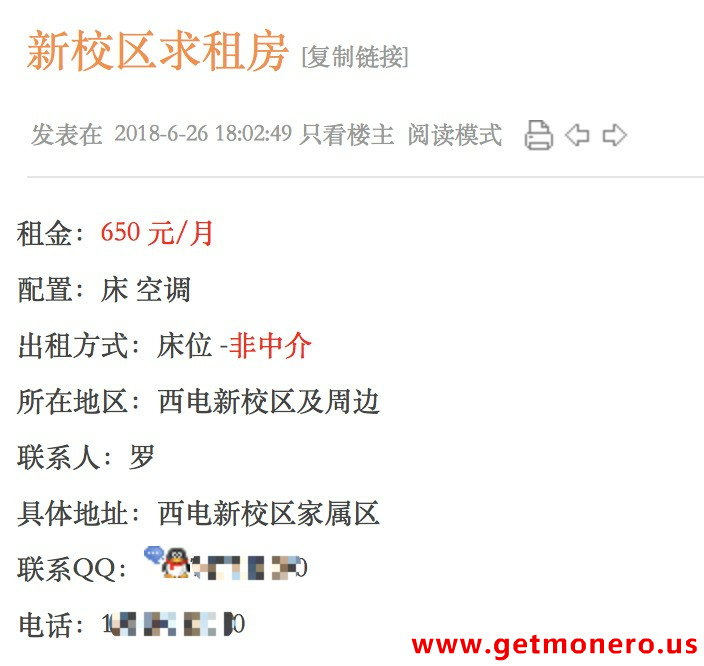

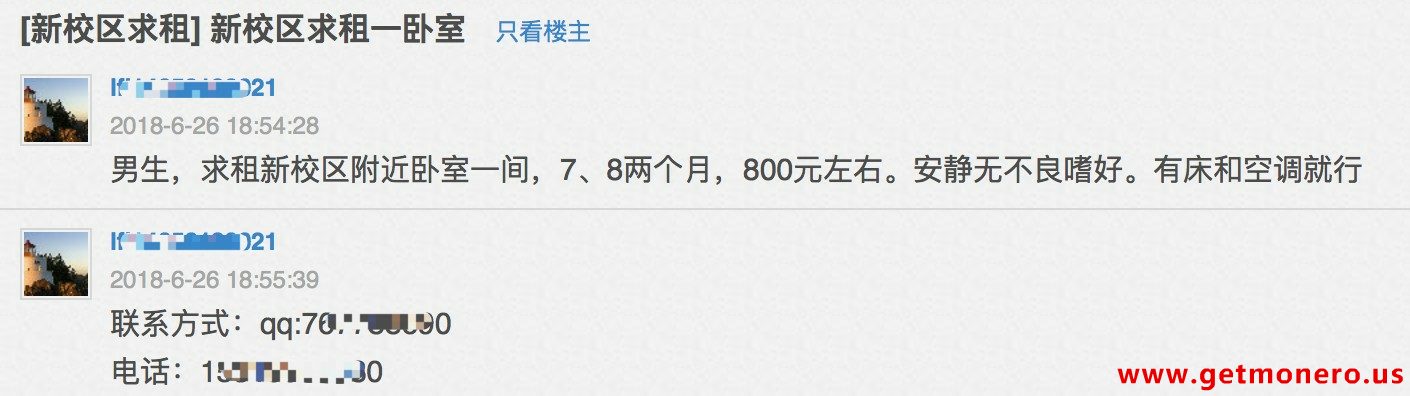

通过 Google QQ邮箱发现泄露⽬标⼿机号,睿思ID(某电站内BBS)

某IDb*****w,所在某电新校区,姓⽒罗,姓名简写,未知号码14*******21

根据泄露的手机号,利⽤⽀付宝转账功能发现⽬标姓名,⽀付宝

ID与睿思ID前半部分吻合,确定此⼈。

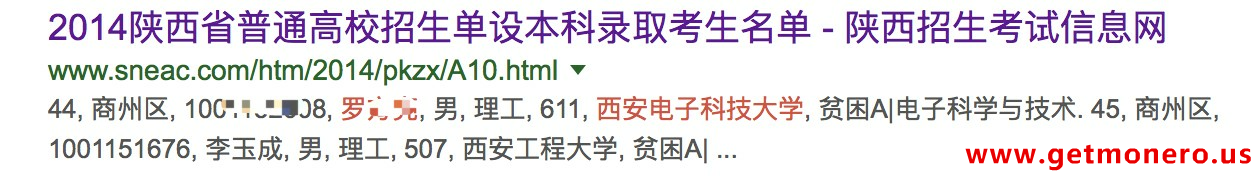

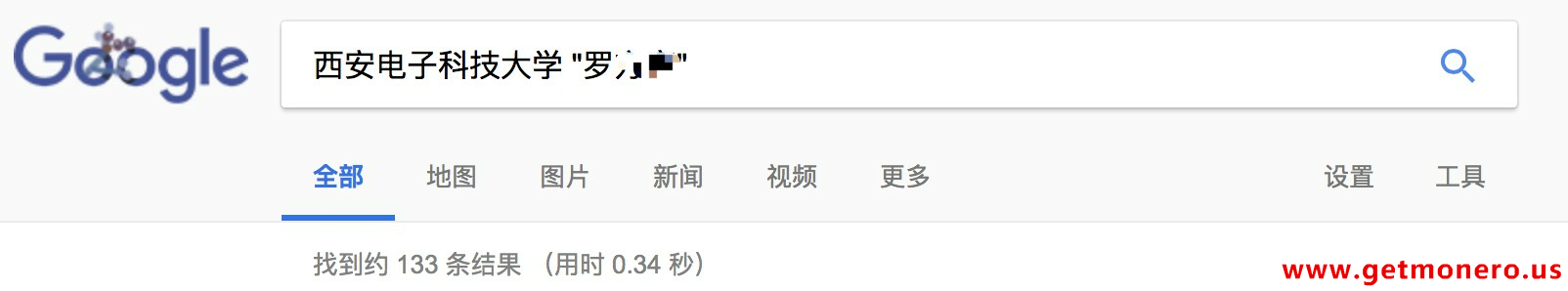

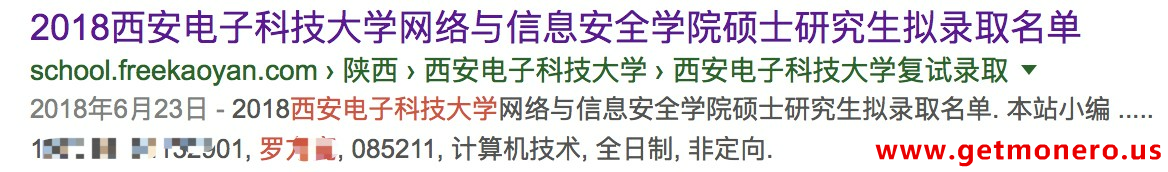

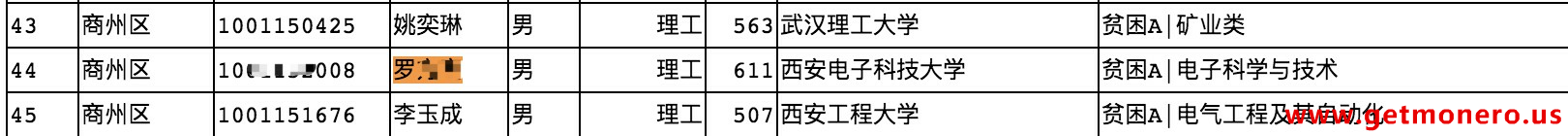

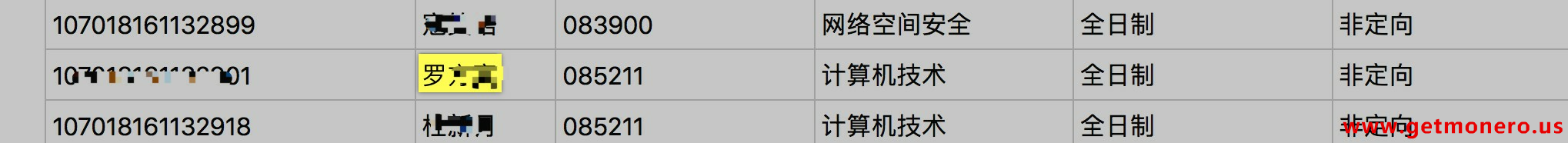

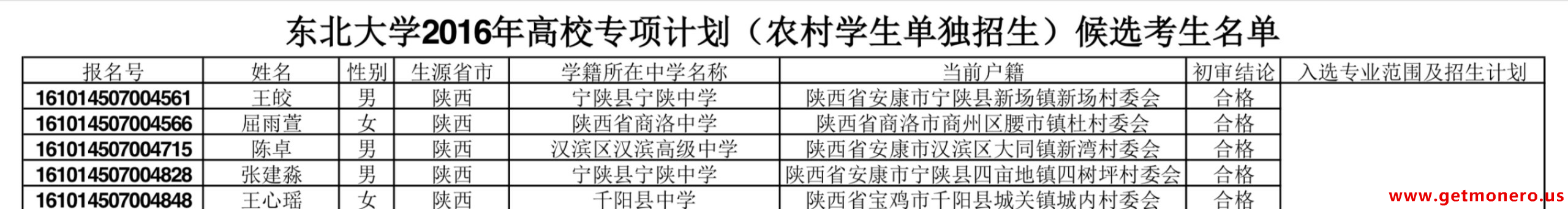

通过 Google 关键字发现⽬标本科及研究⽣阶段所在的学院,

专业,⾼考所在地,户籍,准考证号,成绩。

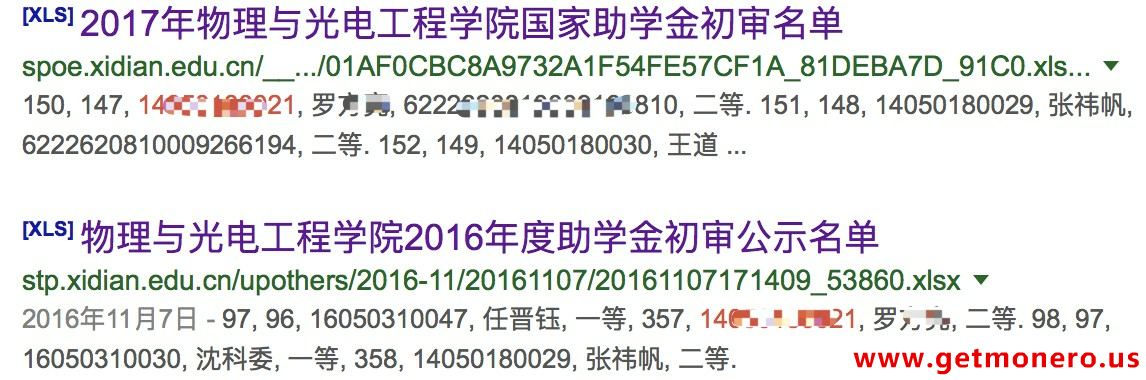

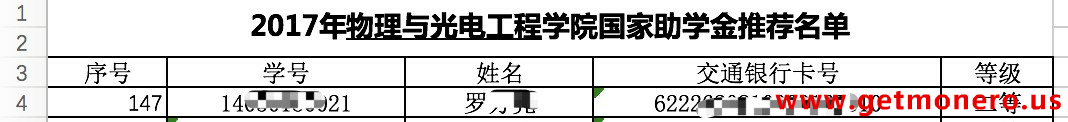

通过 Google 未知号码发现本科奖学⾦情况,银⾏卡号,并确定之前的未知号码为学号。

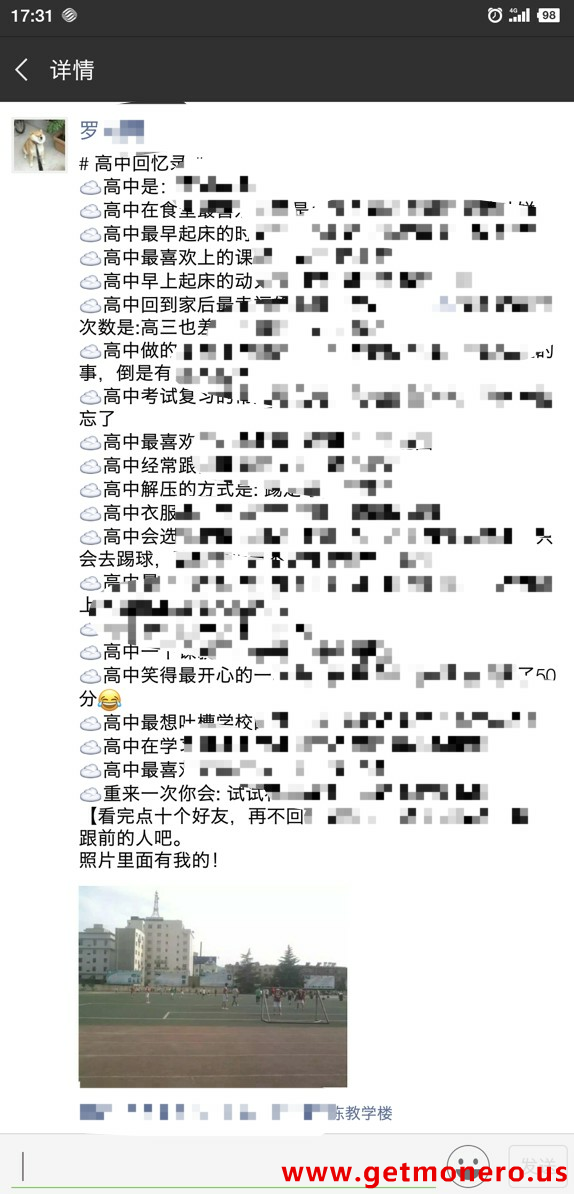

由于 QQ空间 设置为所有⼈可⻅,通过QQ号进⼊,发现⽬标年龄,⽣⽇,⾎型,有对象,与留⾔中为ID为婳的⼈互动频繁,怀疑是其对象【后续发现错误】,本科宿舍靠近操场6xx左室,说说泄露⼿机号,⾼中真⼈照⽚等。

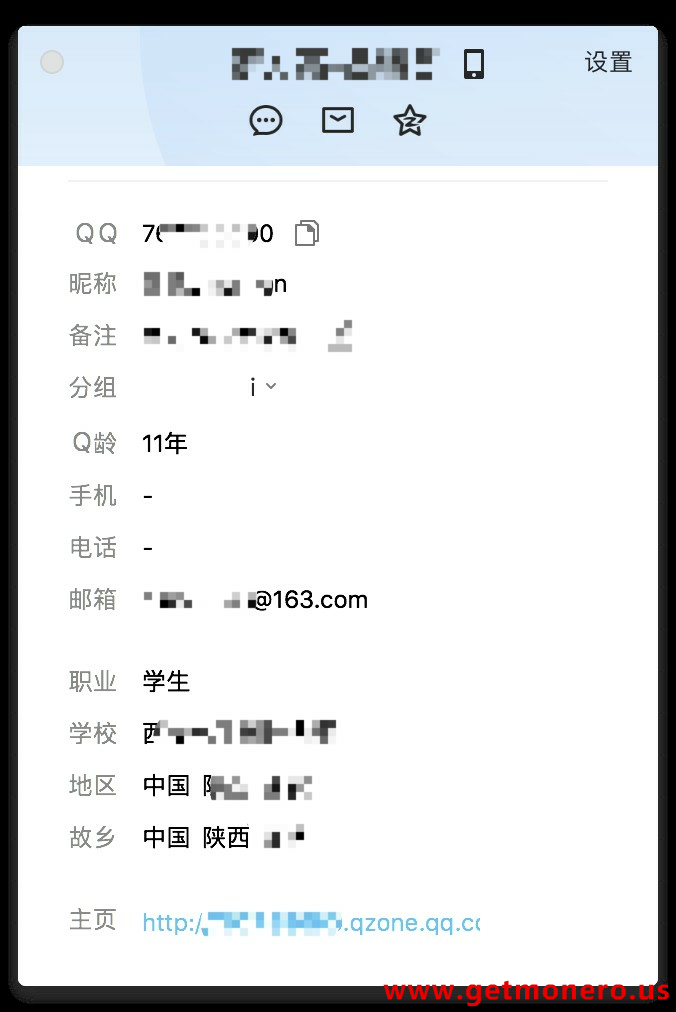

QQ 资料⾥泄露163邮箱,学校,所在地。

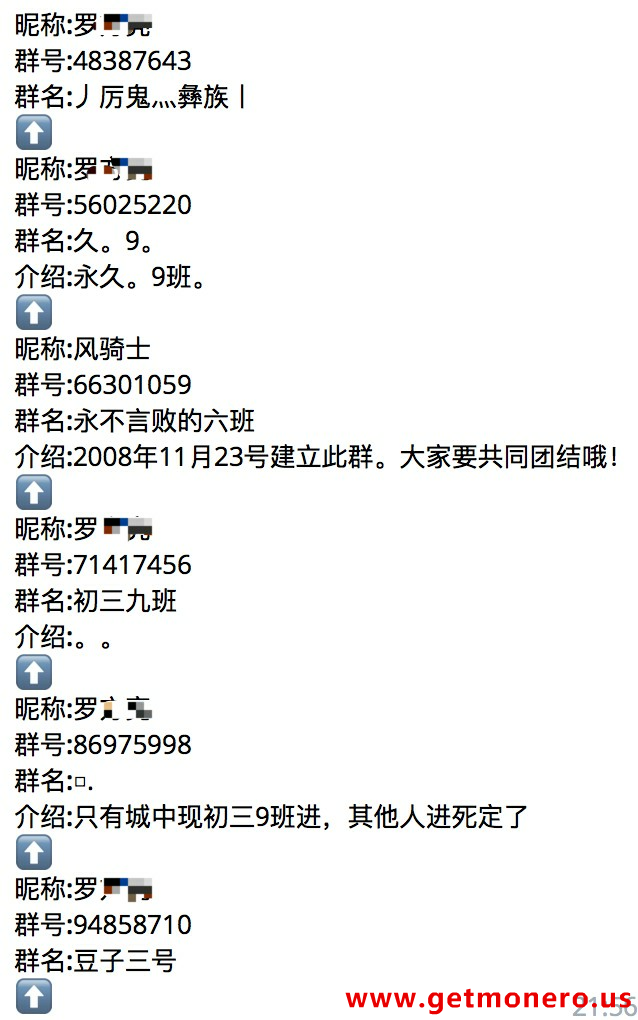

通过 QQ群 历史关系,可查询到⽬标⼩学、初中同学的联系⽅式。

通过⼿机号或者QQ号可添加⽬标微信号,以某电某院直系学弟有事请教为由通过好友,通过朋友圈可挖掘⽬标⽣活画像。

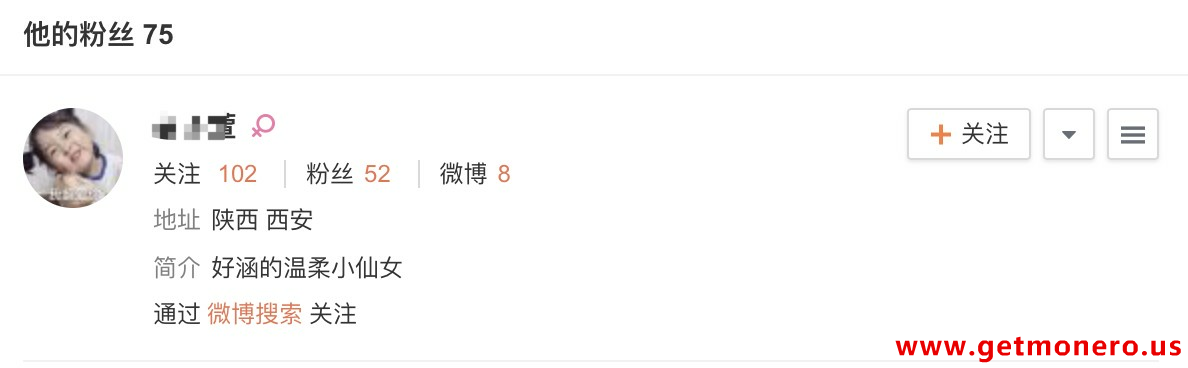

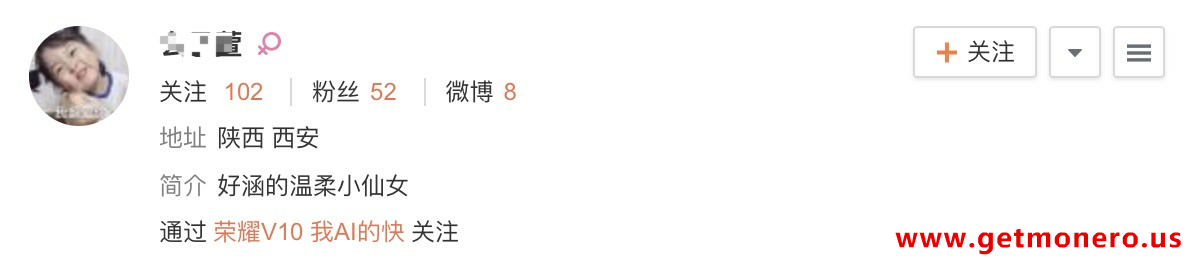

通过微博搜索QQ发现可疑⽤户,关注了众多国⾜球员,但并未泄露敏感信息,后来证实是⽬标⼩号。

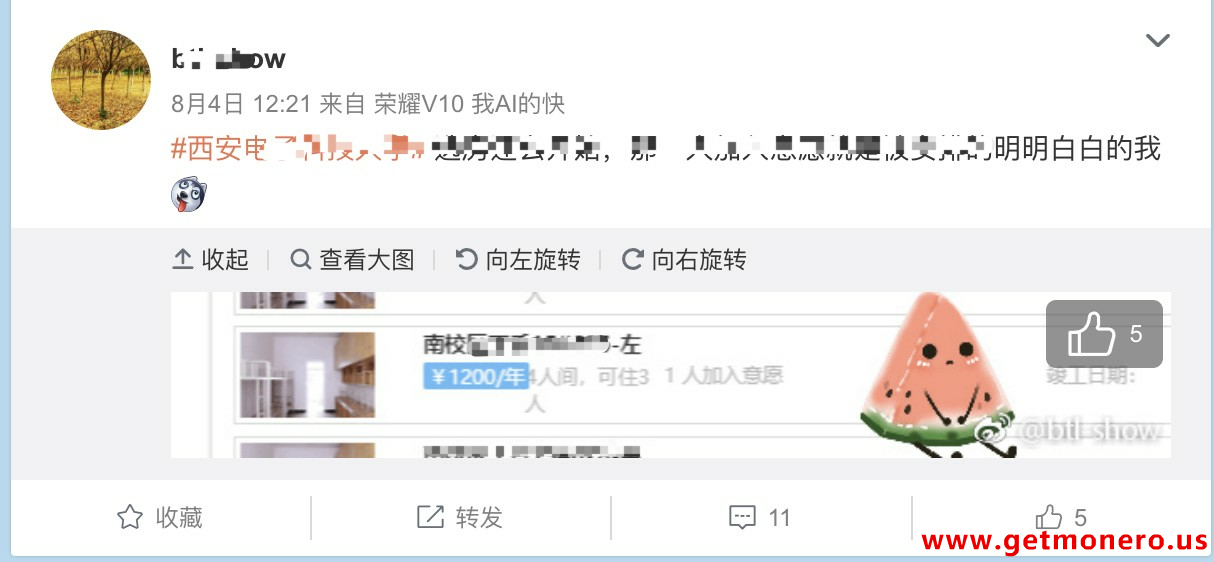

通过微博精准搜索“某电 ⾜球”关键字,结合某ID发现常⽤微博号,泄露教育信息,⽣⽇,研究⽣宿舍,⼥友ID及其众多舍友ID,华为Offer、某公司实习等。

通过微博发现既是粉丝⼜是关注的没有⼏⼈,同时粉丝多为僵⼫粉,结合空间⾸条说说点赞中某⼈头像及QQ的ID,确定其⼥友微博ID,通过空间留⾔,得到⼥友真实姓名,屈某某。

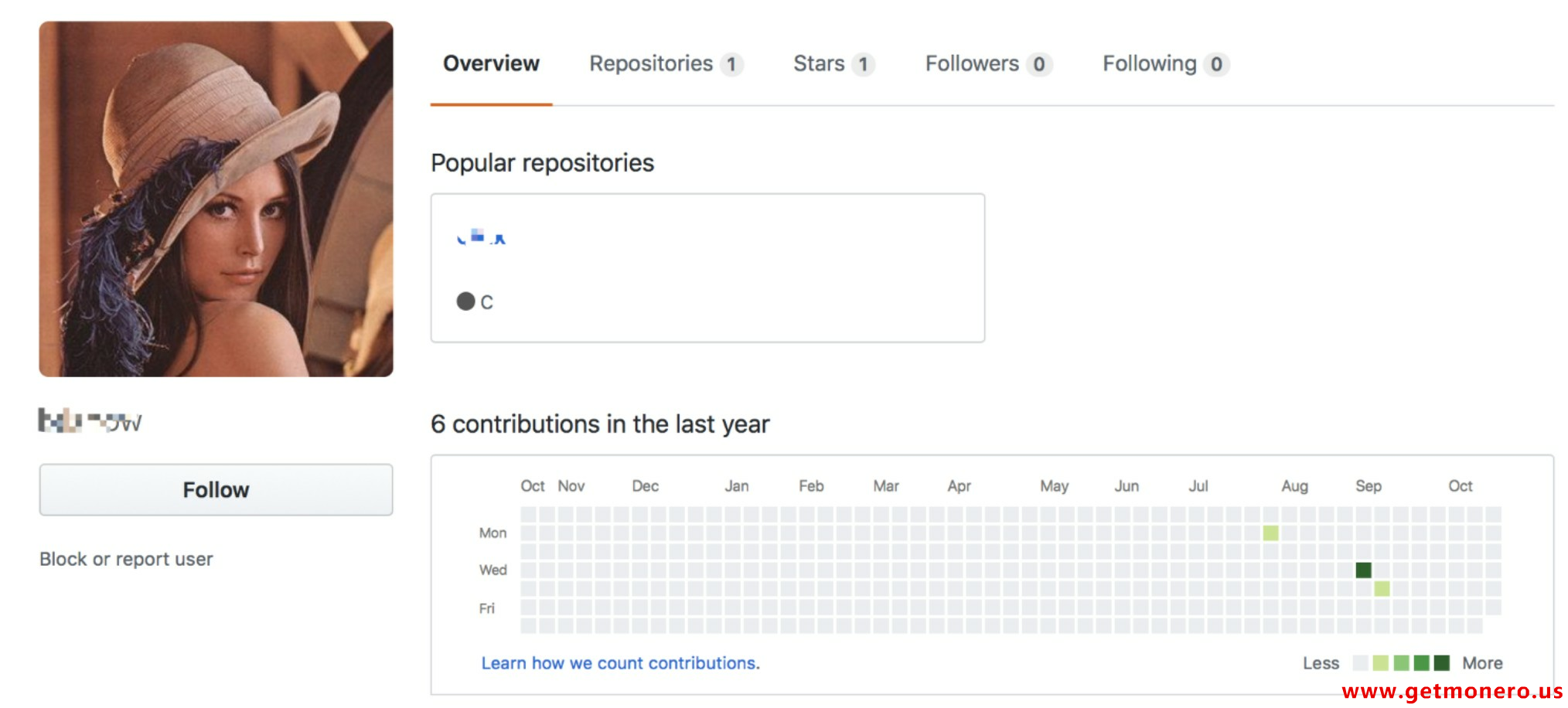

Github并未泄露隐私,仅在项⽬中提及研究⽣学校及学院名。

你注册过哪些⽹站?

地址:https://www.reg007.com

使⽤7********0@qq.com注册过【中国知⽹】、【极客学院】

使⽤1*********0注册过【当当】、【CSDN】、【360】、【途⽜】、【新浪微博】、

【新东⽅在线】、【学信⽹】、【3DMGAME】、【酷学⽹】、【智课】、【永乐票务】、【布丁酒店】、【智联】、【千图⽹】、【中国⼈寿】、【极客学院】、【驾考宝典】、【Mtime时光⽹】

通过搜集到的⽬标信息,利⽤密码⽣成器⽣成强针对性的密码字典,结合上述服务可继续深⼊。

以姓名、出⽣地为关键字搜索,发现其⼥友的相关信息。

到此为⽌吧...

等等,还有更骚的操作?!

《⽕绒溯源报告:“微信⽀付”勒索病毒》

病毒代码中的github链接 (https://raw.githubusercontent.com/qq*6/ja*et/master/upload/update_cfg.txt)

病毒作者的github主⻚(hxxps://github.com/qq*6/ja*et)

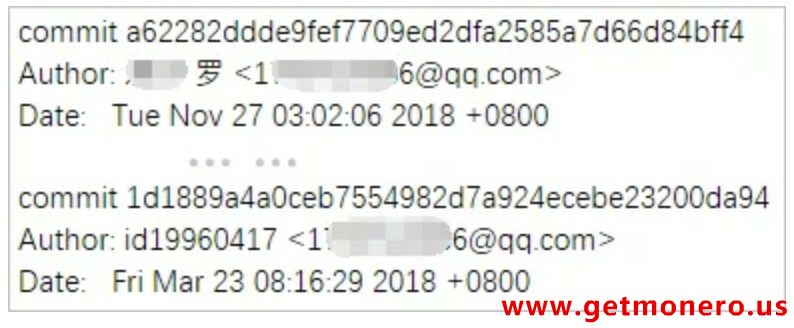

发现了病毒作者的提交记录

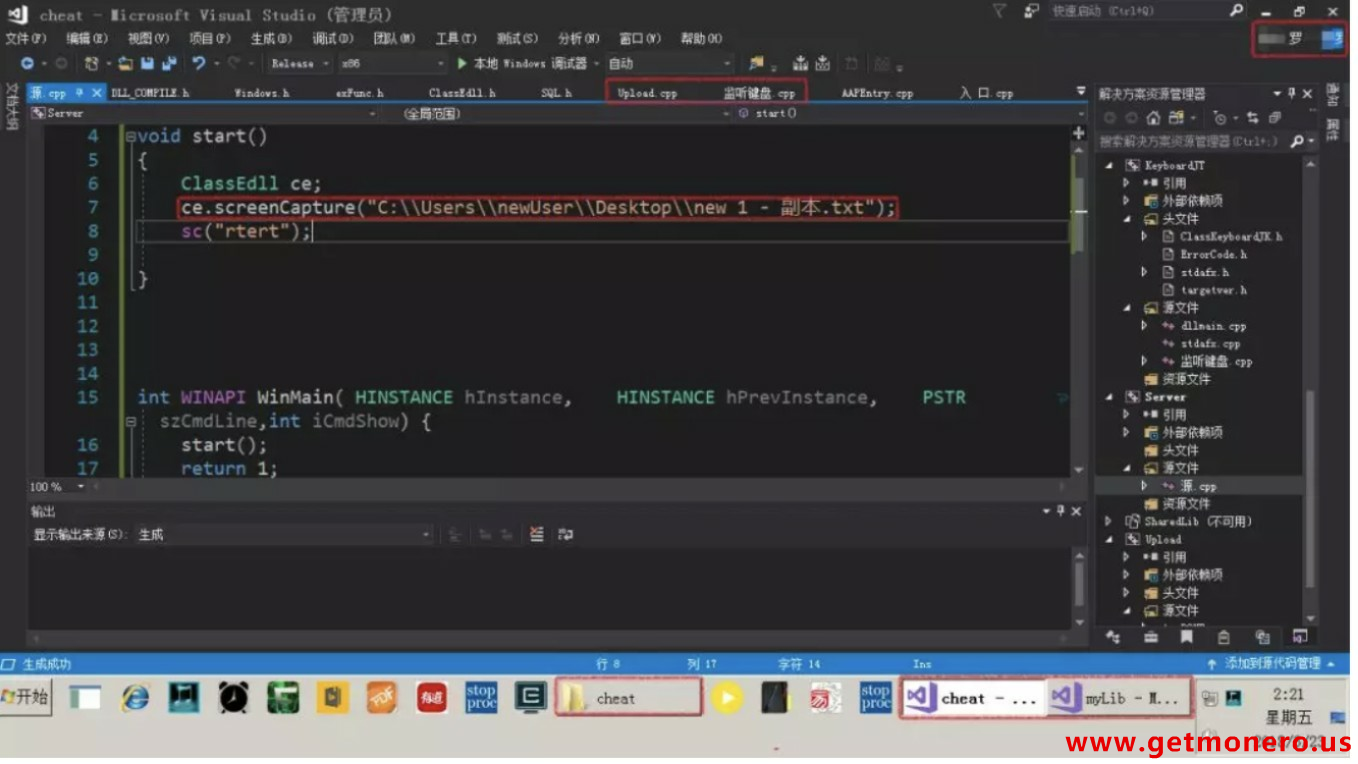

在提交记录中,我们切换到“d1889a4a0ceb7554982d7a924ecebe23200da94”提交记录中,我们发现在本次提交中有⼀个名为“new 1 – 副本.txt”的BMP图⽚⽂件。

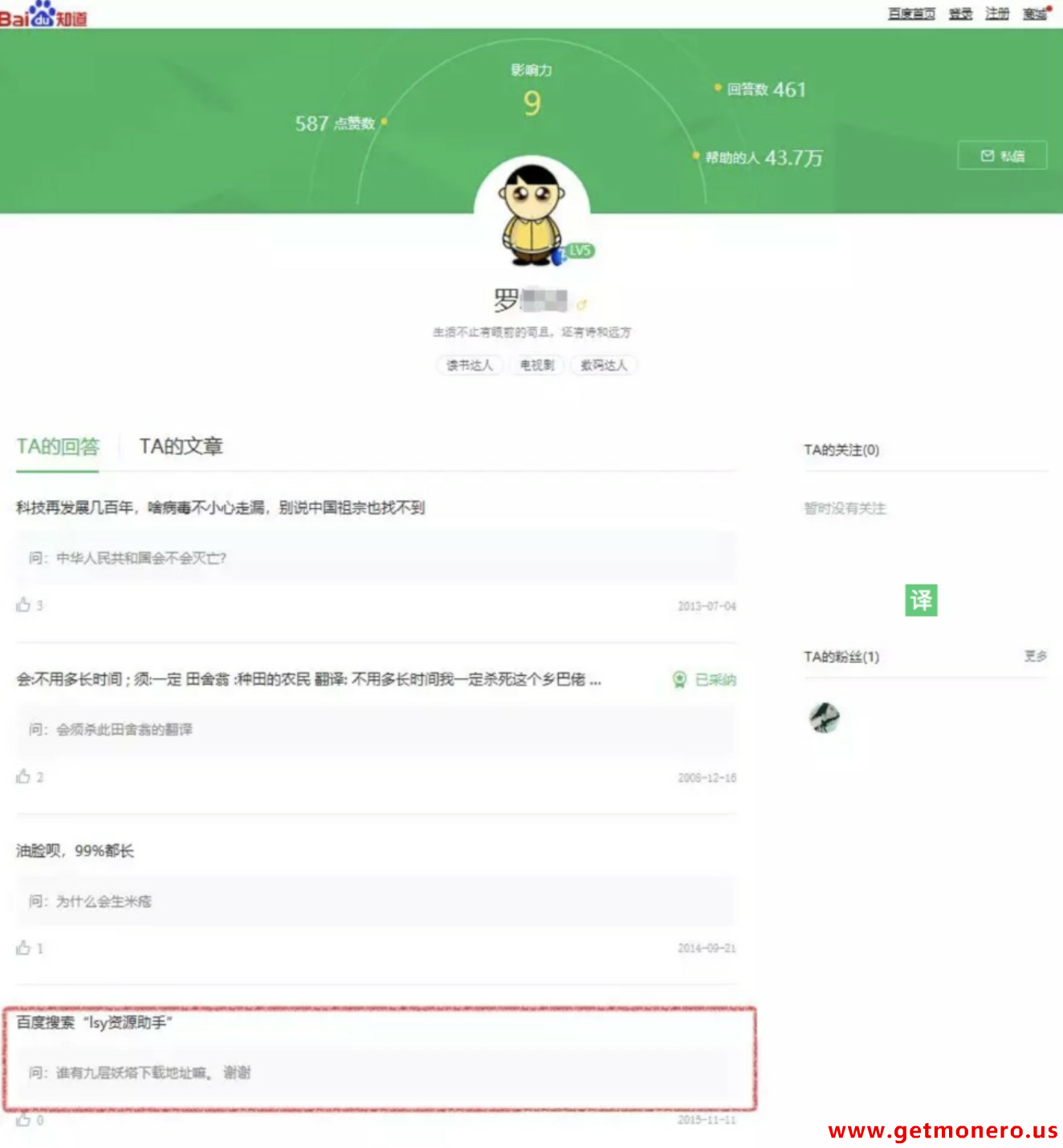

在任务栏中红框所示项⽬,可以看到病毒相关的⼀些⼯程正在被编辑,并得到⼀个疑似病毒作者的姓名,通过该姓名我们找到了相应的百度知道⾸⻚(hxxps://zhidao.baidu.com/question/11*0859)

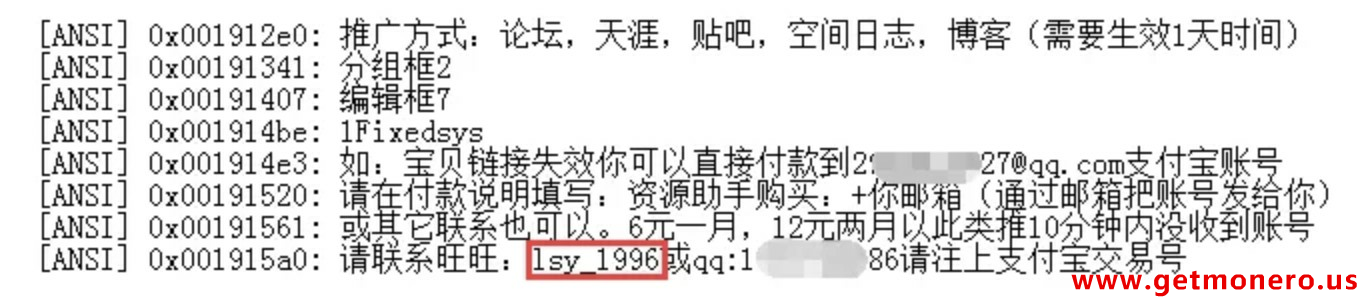

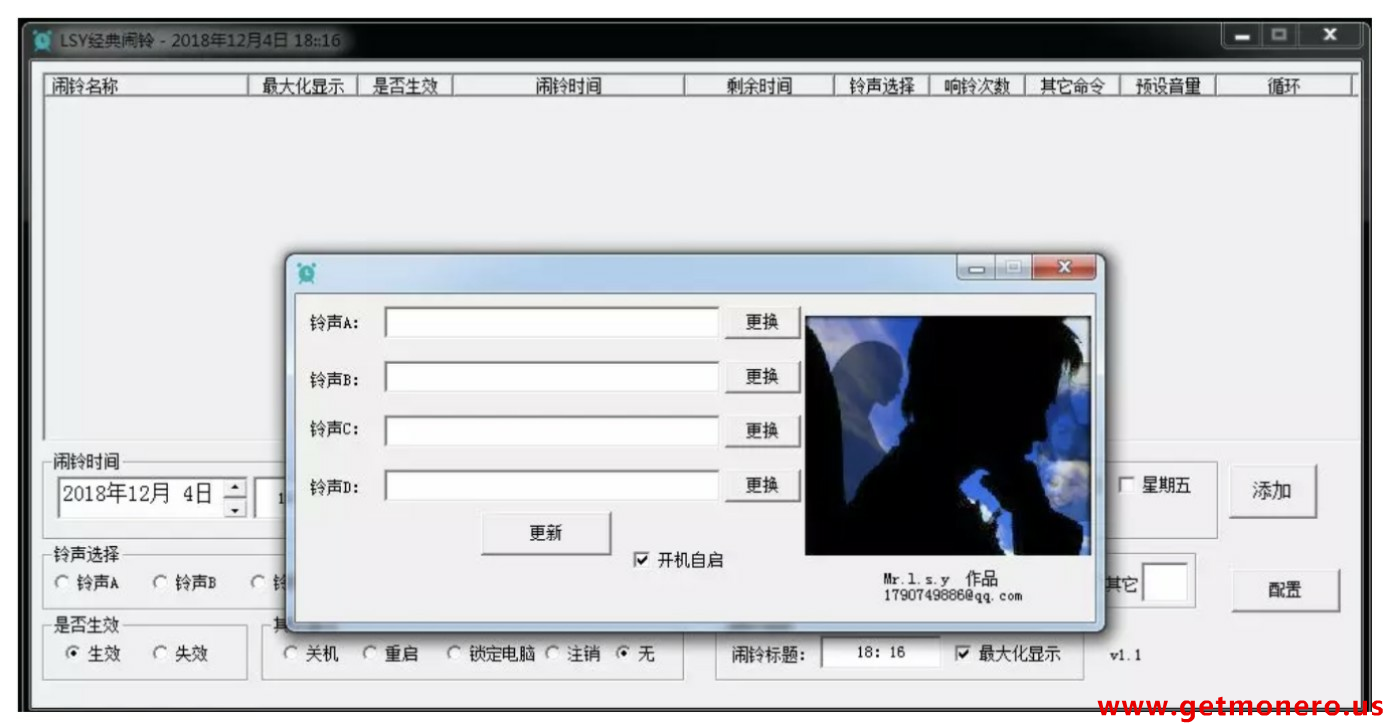

该百度知道⻚⾯中,找到了两款与该作者相关的软件:“lsy资源助⼿”和”LSY经典闹铃v1.1”,这两个软件包含有作者的QQ信息和作者姓名的缩写(Mr.l.s.y)。“LSY经典闹铃v1.1”由于未知原因⽆法运⾏,“LSY经典闹铃v1.1”相关数据信息。

可以看到阿⾥旺旺账号名l******6,其中lsy刚好符合“罗**“的汉语拼⾳缩写。通过我们搜索阿⾥旺旺⽤户名,我们找到相关⽤户信息,发现该账户确实与2*********@qq.com相关QQ号存在联系。

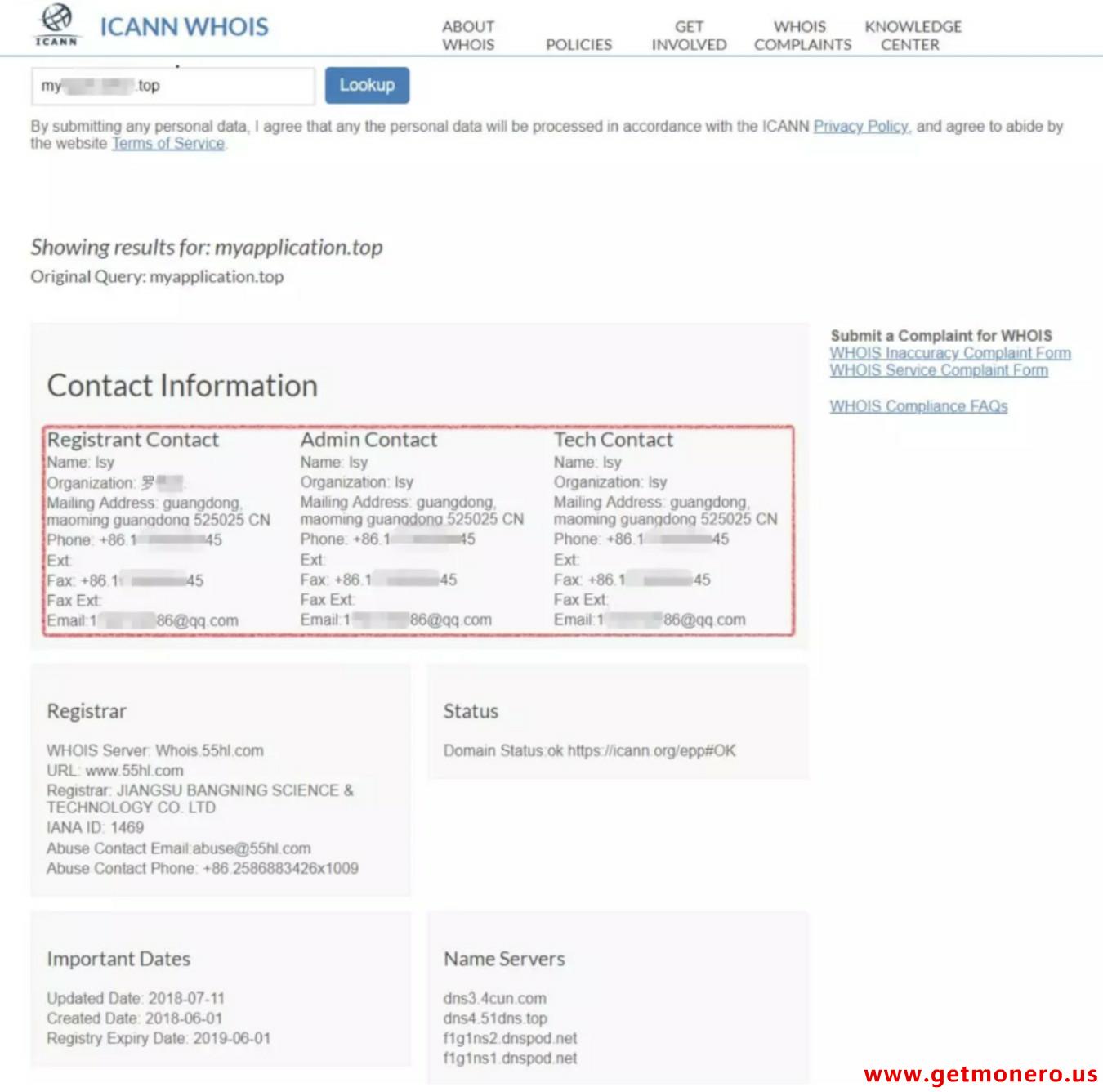

通过病毒样本,可以发现其中⼀个恶意URL “http://www.my***********.top/adcheatReserved/gx.html”。

通过查询https://whois.icann.org/zh/lookup? name=www.my***********.top进⾏域名反查

在前⾯溯源中找到的QQ邮箱(1*******86)和⼿机号(17*******45)同时在上述信息中出现。我们再以“LSY经典闹铃v1.1”软件中出现的另⼀个QQ邮箱号“29*****@qq.com”作为线索,在⽀付宝使⽤“忘记密码”⽅式获得相关⼿机号,

对⽐前⽂中出现的⼿机号,也有极⾼的相似度。

综上所述,上述信息均指向同⼀个主体,相关信息如下:

姓名:罗**

QQ号:1*******86

⼿机号:1********45

⽣⽇:19**年*⽉*7⽇

除此之外呢?!

';--have i been pwned?

https://haveibeenpwned.com

14亿

http://dumpedlqezarfife.onion

开房记录等⽼库

http://site2.sjk.space

等等...

查看贴吧用户动态与资料

http://tools.vlan6.com/plugin/tb

百度知道隐藏话题查看API

https://zhidao.baidu.com/mucenter/homepage?entrytime={UID}&un=

密码生成器

https://www.itxueke.com/tools/pass

firefox查询密码泄漏,据说调⽤的也是have i been pwned的接口

https://monitor.firefox.com

天眼查,查企业信息

https://www.tianyancha.com

网站备案信息查询

http://www.beianbeian.com

社⼯中最害怕碰到线索页面404或者500,这时有两种方法:

1、利⽤搜索引擎,找到线索页面并查看快照;

2、利⽤互联⽹档案(https://web.archive.org),查看指定网页的历史页面;

到此结束。

高价收各种币QQ:755801549